本ページは広告が含まれています。気になる広告をクリック頂けますと、サーバ運営費になります(^^

auth.log,syslog がなーいい。

syslogサーバの設定

OrangePI PCのDebianデフォルトイメージに、syslogサーバ機能が入っていない事に気づきました。(今頃、、、)

で、慌てて、

apt-ge install rsyslog

して、auth.log,syslogができたと思って喜んだら、むむ、なにやらへんなアクセスが多数、

Jun 2 06:06:23 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:26 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:29 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:31 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:33 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:36 OrangePI sshd[766]: Failed password for root from 42.55.136.240 port 34480 ssh2 Jun 2 06:06:36 OrangePI sshd[766]: Disconnecting: Too many authentication failures for root from 42.55.136.240 port 34480 ssh2 [preauth] Jun 2 06:06:36 OrangePI sshd[766]: PAM 5 more authentication failures; logname= uid=0 euid=0 tty=ssh ruser= rhost=42.55.136.240 user=root Jun 2 06:06:36 OrangePI sshd[766]: PAM service(sshd) ignoring max retries; 6 > 3 Jun 2 06:06:38 OrangePI sshd[769]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=42.55.136.240 user=root

whois してみると、

inetnum: 42.52.0.0 - 42.55.255.255 netname: UNICOM-LN descr: UNICOM Liaoning Province Network descr: China Unicom descr: No.21, Jin-Rong Street descr: Beijing 100033 country: CN admin-c: CH444-AP tech-c: ZB17-AP remarks: service provider status: ALLOCATED PORTABLE mnt-by: APNIC-HM mnt-lower: MAINT-CNCGROUP mnt-routes: MAINT-CNCGROUP-RR mnt-irt: IRT-CU-CN remarks: -------------------------------------------------------- remarks: To report network abuse, please contact mnt-irt remarks: For troubleshooting, please contact tech-c and admin-c remarks: Report invalid contact via www.apnic.net/invalidcontact remarks: -------------------------------------------------------- changed: hm-changed@apnic.net 20110222 source: APNIC

北京からっぽい。うーん解せない。

ルータは80ポートしか開けてないんだけど、なんで内部の22にアクセスしに来れるんだろう。

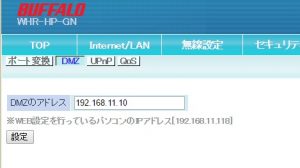

BuffaloDMZ設定

これだった。なんと、これやると全てのポートが公開されちゃうのね(T_T)

apacheにアクセスさせるために、ポート変換で設定するだけじゃなく、DMZの設定もしたんだ。ここの、DMZアドレスを削除して空欄にして設定すると、外部からのアクセスはできなくなった。それから、合わせてwwwへのアクセスもできなくなった。

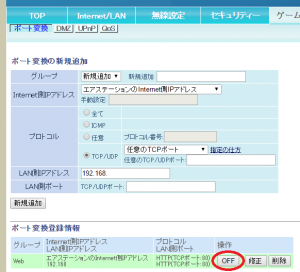

Buffaloポート変換設定

これも設定してたけど、操作の[ON]をクリックしないと有効にならないらしい。

機能概要を見ると、ポートフォワーディングだってわかったんだけど、設定しても外部からのwwwアクセスできなくてDMZ設定したんだ。操作[ON]をクリックする必要があったんですなぁ。これでwwwだけ公開する事ができ、外部からのSSHポート宛の攻撃もなくなりました。